목차

17 _ 네트워크 차단 솔루션

17 _ 01 _ 브로드캐스트 패킷

17 _ 02 _ 유니캐스트 패킷

18 _ 액세스 리스트 및 CBAC 필터링을 위한 라우터 설정 코드 예제

18 _ 01 _ 액세스 리스트 명령어

18 _ 02 _ CBAC 필터링 명령어

19 _ 전용회선과 IPSec VPN의 장단점

20 _ VPN 기술 중, IPSec VPN의 동작 원리 정리

21 _ IPSec 프로토콜의 동작 원리

21 _ 01 _ IPSec Frame work

21 _ 02 _ IKE Phases

22 _ Site-ti-Site VPN vs Remote Access VPN (Client VPN)

22 _ 01 _ Site - to - Site VPN

22 _ 02 _ Remote Access VPN (Client VPN)

23 _ 라우팅 프로토콜 정리

23 _ 01 _ EGP

23 _ 02 _ IGP

17 _ 네트워크 차단 솔루션

| 구분 | 차단 솔루션 |

| 브로드캐스트 패킷 (2가지) | 라우터, VLAN |

| 유니캐스트 패킷 (3가지) | 액세스 리스트, 사설 IP, CBAC 필터링 |

17 _ 01 _ 브로드캐스트 패킷

브로드캐스트는 One to All 방식으로 통신함으로, 네트워크 대역 간 또는 대역 내 차단 역할

□ 라우터 : 브로드캐스트 차단 역할. 즉, 네트워크 대역 간 차단하는 역할

□ VLAN : 브로드캐스트 도메인 분할 역할. 즉, 네트워크 대역 내 차단

17 _ 02 _ 유니캐스트 패킷

유니캐스트는 One to One 방식으로 통신함으로, 특정 대역 간의 통신 차단 역할

□ 액세스리스트 : permit, deny 등 특정 통신에 대해 필터링

□ 사설 IP : NAT을 통해 공인 IP에서 사설 IP로 통신하지 못하도록 설정하는 솔루션

□ CBAC 필터링 : 특정 통신이 가능하도록 Inspect 테이블을 만들어서 필터링하는 솔루션

18 _ 액세스 리스트 및 CBAC 필터링을 위한 라우터 설정 코드 예제

Access-list 100 permit tcp host 100.100.100.1 host 100.100.100.2 eq 179

Access-list 100 permit tcp any 88.1.3.0 0.0.0.255 eq 80

In f 0/0

In access-group 100 in

In f 0/1

In access-group 100 in

Ip inspect name 123 http

In f 1/0

Ip inspect 123 in18 _ 01 _ 액세스 리스트 명령어

Access-list {액세스 코드} {permit/deny} {tcp/udp} {출발지 IP} {목적지 IP} eq {포트번호}In f {설정할 라우터의 포트 번호}Ip access-group {액세스 코드} {in/out}18 _ 02 _ CBAC 필터링 명령어

Ip inspect name {Inspect 테이블의 이름} {설정할 프로토콜}In f {설정할 라우터의 포트 번호}Ip inspect {사용할 Inspect 테이블의 이름} {in/out}

19 _ 전용회선과 IPSec VPN의 장단점

| 비용 | 품질 | 보안 | |

| 전용 회선 | Bad | Good | Good |

| IPSec VPN | Good | Bad | Bad |

20 _ VPN 기술 중, IPSec VPN의 동작 원리 정리

부산의 192.168.0.3의 IP 주소를 가진 클라이언트가 서울의 10.10.10.10의 IP 주소를 가진 서버에 접속해야 한다고 가정했을 때,

VPN으로 암호화 되는 구간인 인터넷을 통과하기 위해서는

각 출발지와 목적지 IP에 인터넷 IP 헤더 (가상 전용 회선)을 추가해야 한다.

예를들어, 출발지인 클라이언트에는 156.24.3.5의 인터넷 IP 헤더를 추가하고

목적지인 서버에는 222.14.2.8의 인터넷 IP 헤더를 추가한다.

이를 통해 클라이언트는 VPN 장비 기반으로 가상 전용 회선을 지나 암호화된 구간을 통과하여

지사 서버인 10.10.10.10 으로 접속할 수 있다. ( = 패킷을 전달할 수 있다.)

21 _ IPSec 프로토콜의 동작 원리

21 _ 01 _ IPSec Framework (왼쪽 그림)

사용자 인증 + 보안 프로토콜 + 암호화 + 무결성 + 키교환

21 _ 02 _ IKE Phases (오른쪽 그림)

IKE Phase 1 Exchange (ISAKMP 단계 / 사용자 인증)

① 호스트 간의 정책 교환

② 키 교환

③ 사용자 인증 (암호화 & 복호화를 통해 서로의 해시값이 같은지 확인하는 방식)

IKE Phase 2 Exchange (IPSec 단계 / 암호화와 데이터 인증)

④ 암호화 & 복호화를 통해 데이터 인증, 그리고 무결성 체크

대량의 일반 데이터를 전달 ( = 호스트 간 주고 받음 )

22 _ Site-ti-Site VPN vs Remote Access VPN (Client VPN)

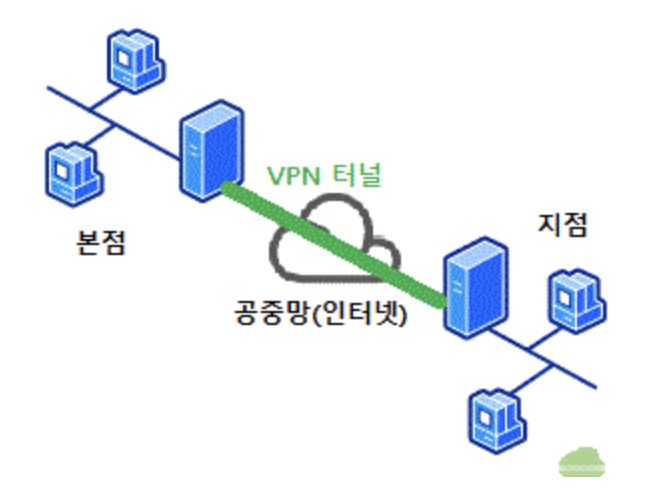

22 _ 01 _ Site - to - Site VPN

네크워크 간 ( = 대역 간 ) 액세스할 수 있도록 하는 솔루션

22 _ 02 _ Remote Access VPN (Client VPN)

클라이언트에게 가상의 사설 IP 주소를 할당해서 내부 네트워크에 원격으로 액세스할 수 있도록 하는 솔루션

23 _ 라우팅 프로토콜 정리

| EGP (Exterior Gateway Protoco) | BGP (Border Gateway Protocol) |

| IGP (Internal Gateway Protocol) | RIP (Routing Information Protocol) |

| OSPF (Open Shortest Path First) | |

| EIGRP (Enhanced Interior Gateway Routing Protocol) |

23 _ 01 _ EGP

□ BGP : 다른 AS간의 라우팅 정보를 교환할 때 사용하는 라우팅 프로토콜

23 _ 02 _ IGP

같은 AS 내부의 라우팅 정보를 교환할 때 사용하는 라우팅 프로토콜

□ RIP : 인접한 라우터로부터 받은 정보는 30초마다 라우터의 각 인터페이스로 라우팅 정보를 전달

□ OSPF : 링크 상태가 변경될 경우 변경 정보만 인접한 라우터로 전송

□ EIGRP : 네트워크 변화에 즉시 반응하며, 최적경로에 문제가 생기면 대체경로를 최적경로로 설정하여 바로 변경 가능

2편 끝

'CS > Network' 카테고리의 다른 글

| 기술 면접을 위한 네트워크 개념 정리 (1) (0) | 2023.11.12 |

|---|---|

| Switching Loop 해결 방법: STP & PVST & EC (1) | 2023.10.15 |

| Cisco Network Command 정리 ( - Updating ) (1) | 2023.10.08 |

| ARP (Address Resolution Protocol) (0) | 2023.09.30 |

| 웹 서버 vs WAS (0) | 2020.09.10 |